2024年开年以来,行情涨势良好、市场表现火热,广大Web3用户在一片乐观情绪下,可能对潜在的黑客攻击事件放松警惕,致使个人资产遭受损失。随着Web3技术的发展,加密资产圈诈骗手段也在不断地升级,“钓鱼”也成为黑客们惯用的计俩。

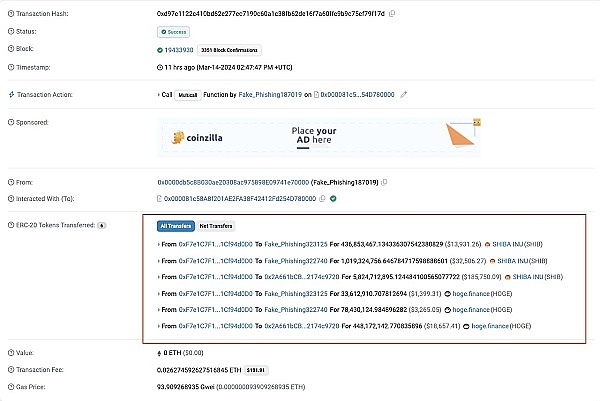

PeckShieldAlert监测:3月15日,某地址被网络钓鱼攻击损失价值共46.7万美元的SHIB和HOGE

那么,钓鱼攻击究竟是什么?黑客为何能通过钓鱼攻击手段窃取资产同时嫁祸其他平台?任由钓鱼攻击泛滥会否对行业造成重创?下文为读者做全面的解读。

让黑客乐此不疲的钓鱼攻击:顺手牵羊拿走资产,锅全部由项目方来背

简单来说,“钓鱼”是一种针对加密用户的网络欺骗手段,该手段通过创建伪装成正式网站的假网站来窃取用户的授权、签名和加密资产。钓鱼攻击的路径大多为项目的官推被盗之后,黑客在其官推上发布具有诱导性的钓鱼链接,诱使用户点击链接、交互钱包之后直接窃取其资产。

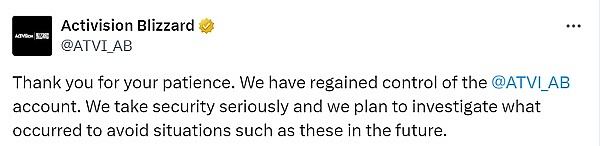

自去年12月份以来,一众知名的Web3项目遭遇钓鱼攻击,包括去中心化金融协议Set Protocol、DeFi借贷平台Compound、安全审计公司CertiK以及Solana生态NFT借贷协议Sharky;3月15日,游戏发行商动视暴雪X平台账号被盗,并且发布一个Solana生态代币的加密骗局链接;3月19日,TON官方推特账号疑似被盗,并发布Meme币预售地址。

钓鱼攻击事件发生后,动视暴雪在X平台澄清账号被盗事件

与以往的黑客攻击手段不同的是,攻击者一旦通过“钓鱼”方式行窃得手,受害者和广大不知情的用户会误以为这是平台监守自盗,从而采取各种方式向平台维权。

用户追回损失的心理和行为值得同情和理解,但是在这个过程中无故莫名躺枪背锅的平台也是受害者,在有口难辩的情况下,同为受害者的平台需要耗费更高的精力和成本自证清白,同时也需要全力安抚受害用户并协助调查追回损失。

如果任由钓鱼手段泛滥盛行,行业的信任基础将不断崩塌,任何致力于Web3生态建设的项目团队都将遭遇巨大的冲击。

近期DeGame在遭遇钓鱼攻击后快速积极地处理危机,并邀请慢雾介入调查

近期,Web3游戏聚合平台DeGame也遭受了一次严重的钓鱼攻击。一名用户在不知情的情况下点击了被盗号的DeGame官推发布的钓鱼链接并遭受损失。

事后,该用户误以为是DeGame在此过程中监守自盗,所以在推特上公开了这一事件,一众KOL和媒体及相当一部分用户在不知情的情况下将此事持续扩散,这对DeGame的品牌形象和平台口碑造成了消极的影响。在这种情况下,DeGame仍主动联系受害者并与其协商赔偿事宜。

事发后,DeGame启动了紧急预案并向用户提示风险,并全面强化了平台的网络安全技术。为了自证清白并帮助受害用户追回资产,DeGame主动邀请了行业第三方安全审计机构慢雾对此事进行调查。调查结果显示,此次事件系一次第三方黑客恶意发起的攻击事件,DeGame本身也是受害者。

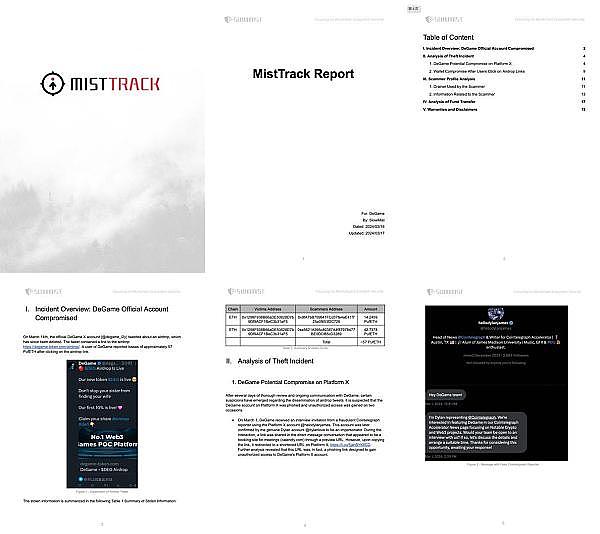

慢雾发布DeGame被钓鱼攻击事件的报告

根据慢雾的调查结果,DeGame遭到钓鱼攻击事件的前后经过大致如下:

1、3月14日4:00 AM至9:30 AM期间,DeGame官方X账号 ( @degame_l2y )被黑客盗号之后发送了空投推文,推文中空投链接为均为仿制DeGame官方的钓鱼网站。一名用户反馈,自己点击该空投链接后损失约57 PufETH;

2、DeGame官方推特运营人员在9:30 AM之后发现了平台上的钓鱼链接,并第一时间删除。同时DeGame通过官方社媒和社群向全体用户同步这一消息,并发布了提示公告,目前并未有其他用户反映资产被盗的情况;

3、受害用户在DeGame官方推特账户异常的时间段内,浏览到了钓鱼网站链接及攻击者发布的说明文字,他在不知情的情况下以为该链接确实系DeGame官方联合其他项目方举办的代币空投活动,点击链接后按照攻击者预设的提示进行操作,后丢失了资产;

4、慢雾的报告显示,用户点击钓鱼网站连接钱包后,网站会自动检测钱包地址中有无资产。若有资产,将直接弹出Permit Token Approval交易签名。与常规的交易签名所不同的是,该签名完全不上链,完全匿名,很可能被用于非正当途径。另外用户也不需要事先授权,就能通过附加一个授权签名(Permit)与应用合约交互。

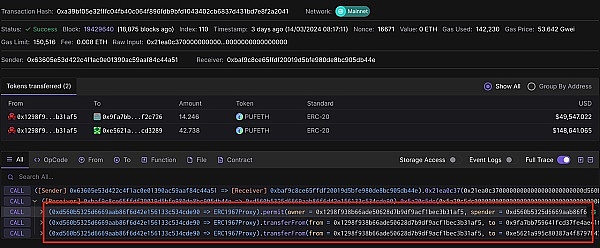

5、在此次被盗事件中,钓鱼黑客获取到了被盗用户授权给钓鱼合约地址0xd560b5325d6669aab86f6d42e156133c534cde90的Permit Token Approval交易签名,并在攻击交易中提交Permit调用Approve获取代币授权后转移被盗资金。与之对比,DeGame联合项目方举办的空投活动中,所有的交易都会上链,并且资产交易授权环节严格把关,在常规情况下不可能出现这一情形。

慢雾查证:惯犯Pink Drainer为钓鱼攻击者提供工具并得到25%的提成

慢雾方面出具的报告结果显示,这是一次带有鲜明目的性和计划性的恶意攻击事件,DeGame并无监守自盗的嫌疑。慢雾的报告结果如下:

A. 钓鱼链接工具的提供者为黑客诈骗团伙Pink Drainer,系行业中的惯犯。根据ETH链的区块浏览器Etherscan,可以看到被盗交易的发起地址被标记为Pink Drainer: Wallet 1,即钓鱼团伙Pink Drainer的编号1钱包地址;

B. 在这笔被盗交易中约有25%左右的被盗资金转移到了PinkDrainer: Wallet 2,即钓鱼团伙Pink Drainer的编号2钱包地址。根据SlowMist AML团队对钓鱼团伙Pink Drainer的情报,疑似钓鱼实施方黑客在使用钓鱼团伙Pink Drainer 的钓鱼工具后给Pink Drainer的分成;

慢雾发布:钓鱼攻击事件中DeGame被盗交易调用栈详情

C. 被盗用户授权给的钓鱼合约地址 0xd560b5325d6669aab86f6d42e156133c534cde90 的合约创建者同样为 PinkDrainer: Wallet 1。

需注意的是,Pink Drainer是一款恶意软件即服务(Malware-as-a-Service,MaaS),能够让用户快速建立恶意网站,通过该恶意软件获取非法资产。区块链安全公司Beosin指出,该钓鱼网址使用一种加密钱包窃取工具,诱使用户签署请求。一旦请求被签署,攻击者将能够从受害者的钱包中转移NFT和ERC-20代币。Pink Drainer会向用户收取被盗资产作为费用,据报道可能高达被盗资产的30%。Pink Drainer团队因在Twitter和Discord等平台上的高调攻击而臭名昭著,涉及Evomos、Pika Protocol 和 Orbiter Finance等事件。

基于上述信息,可以得出如下结论:

在这次钓鱼事件中,Pink Drainer是工具提供方,0xe5621a995c80387a4f87978477be0dcf85cd3289是钓鱼实施方黑客地址,并在钓鱼得手后,钓鱼实施方分给工具提供方约25%的分成。

随着行情回暖钓鱼回击事件或更加泛滥,广大项目和用户需对此慎之又慎

目前,此次恶性攻击的实施方和帮凶仍然逍遥法外,巨大的利益诱导下其作恶行径还将继续,但是DeGame和慢雾方面均表示仍将追查到底,绝不向黑客妥协。

尤其是2024年以来,美国降息和比特币现货ETF等重磅利好的作用下,加密圈的行情不断回暖,链上交互活动也在持续走热,这很可能会给类似Pink Drainer之流的攻击方可乘之机。若不加防范,更严重的惨剧可能会接连发生。

在此,笔者提醒广大项目方注意一切账号信息的安全,而用户在参与项目时也要对网站链接和交互过程等信息多加甄别,一旦资产丢失追溯过程极其繁琐。Web3行业资产安全是一切的前提,务必慎之又慎。

WEEX唯客是一家安全易用的加密货币交易所,由新加坡顶级区块链投资机构斥资1亿美元打造,注册用户超百万,日均交易额超15亿美元,已获得美国MSB、加拿大MSB、SVGFSA金融牌照。

WEEX唯客平台所有数据皆于海外数据库严格保存,服务器多地部署和备份,并采用满足银行级安全需求的亚马逊AWS及高速高稳定性的香港CDN,为全球用户提供最安全、最专业、最具隐私性的交易服务。

WEEX唯客是全球交易深度最好的合约交易所之一,位居CMC交易所流动性排名前五,订单厚度、价差领先同行,微秒级撮合,零滑点、零插针,最大程度降低交易成本及流动性风险,让用户面对极端行情也能丝滑成交。

在WEEX唯客,用户不仅能享受行业最低的交易手续费(Taker 0手续费,Maker 0.06%),还可零门槛一键跟随专业交易员操作,复制高手的交易策略,平台严格甄选数5,000多名优秀交易员供用户挑选。

为保障用户资金安全,WEEX唯客设立了1,000 BTC投资者保护基金,以在非用户自身原因的情况下有效补偿用户资金出现的意外损失,并公示资金池热钱包地址,让用户交易安心无忧。

WEEX官网:weex.com

你也可以在 CMC|Coingecko|非小号|X (Twitter)|中文 X (Twitter)|Youtube|Facebook|Linkedin|微博 上关注我们,第一时间获取更多投资资讯和空投福利。

在线咨询:

WEEX华语社群:https://t.me/weex_group

WEEX英文社群:https://t.me/Weex_Global

暂无评论内容